Protection des données

De nos jours, la VIE PRIVÉE est sans aucun doute l'une des exigences les plus importantes. La définition des données personnelles est devenue plus large, incluant essentiellement tout ce qui peut être identifier ou lié à un individu.

La reforme sur la protection de données privées a été adoptée en mai 2016, visant ainsi à préparer l'Europe à l'ère numérique.

Plus de 90 % des Européens déclarent vouloir les mêmes droits en matière de protection de ces données personnelles dans toute l'UE et peut importe leurs lieux de traitement.

Conformité au RGPD

Le Règlement Général sur la Protection des Données (RGPD), entré en vigueur le 25 mai 2018 est, en effet, le changement le plus important apporté à la réglementation sur la confidentialité des données au cours de ces 20 dernières années. Il établit des normes, complexes et strictes, à respecter pour toutes les organisations traitant des données personnelles de citoyens de l'Union Européenne. Cela affecte profondément la façon dont les entreprises sont impliquées, avec un impact significatif sur les personnes, les processus, les organisations, les cultures d'entreprises et les technologies employées.

L'attention portée aux données personnelles est une priorité pour toute organisation impliquée dans les services orientés clients. Par conséquent, les données personnelles finissent par se répandre dans toute l'entreprise, affectées par des processus métier complexes et gérées par différents acteurs ayant des portées et des responsabilités variées. De plus, les données sont fréquemment déplacées et mises à jour alors que leurs scénarios d'utilisation changent continuellement au fil du temps. Ces défis nécessitent une stratégie informatique précise et des outils appropriés afin de s'aligner rapidement et efficacement aux réglementations en matière de confidentialité des données.

Les entreprises qui ne parviennent pas à se conformer au RGPD, peuvent perdent la confiance et la fidélité de leurs clients et pourront être passibles d'amendes financières importantes.

La CNIL sanctionne fréquement des entreprises pour non-respect de la réglementation sur le consentement. Les sociétés impliquées sont principalement accusées de ne pas avoir obtenu le consentement clair et précis des utilisateurs avant de collecter et de traiter leurs données personnelles.

Les amendes liées à l'application du RGPD sont répertoriées publiquement au sein d'une base de données crée par CMS.Law.

Il y a une nécessité probante de disposer d'outils informatiques performants et adaptés afin de prendre en charge la conformité au RGPD.

Des fonctionnalités telles que la découverte des données, le masquage des données, la conservation des données et la gestion des violations de données sont fondamentales afin d'assurer une conformité intelligente, efficace et durable.

GDPR Enforcement Tracker

Le processus de protection des données et de la vie privée

Le processus de protection des données et de la vie privée est toujours complexe. C'est un écosystème complexe qui relie les personnes, les données et le processus.

En réalité, la conformité à 100% nécessite un modèle mature, des outils et du temps !

Assurer les accès

Données structurées

Les données personnelles résident dans des bases de données. Les exemples sont MySQL, Microsoft SQL, Oracle et PostgreSQL. Ces données peuvent être accessibles via JDBC ou API.

Données non structurées ou semi-structurées

Données personnelles en format texte dans des fichiers binaires, des fichiers textes, au sein d'images ou photographies, également dans des documents numérisés, imprimés et manuscrits. Elles peuvent être stockées dans un serveur de fichiers local, sur un serveur de messagerie ou dans un stockage SaaS tel que Microsoft OneDrive, Dropbox, Google Drive Amazon S3, Microsoft SharePoint, etc. Elles sont accessibles principalement en utilisant des protocoles standards tels que SMB, FTP, WEBDAV. Pour la solution SaaS, des connecteurs Cloud respectifs seront utilisés.

Découvrir les données à caractères personnels

Les caractéristiques des données personnelles doivent être modélisées afin qu'elles soient utiliser pour leurs découvertes au sein de l'IT d’une entreprise. Des solutions, comme Primeur Data Privacy, fournissent plusieurs modèles préconfigurés, et personnalisables, pour comparer et rechercher les données personnelles. Selon les structures des données, il est parfois nécessaire d'avoir à créer totalement son propre modèle adapté.

Les champs et tableaux des bases de données, les textes saisis ou manuscrits dans des PDF, des images et photographies; des capacités OCR pour les contenus des documents, des feuilles de calcul et des codes source sont recherchés et comparés avec les modèles de données, ceci afin d’identifier les données personnelles réparties dans l'organisation.

Classer et cartographier

Dès que les données sont découvertes, elles sont classées en fonction de leurs natures et de leurs emplacements de stockage.

Cartographie interactive

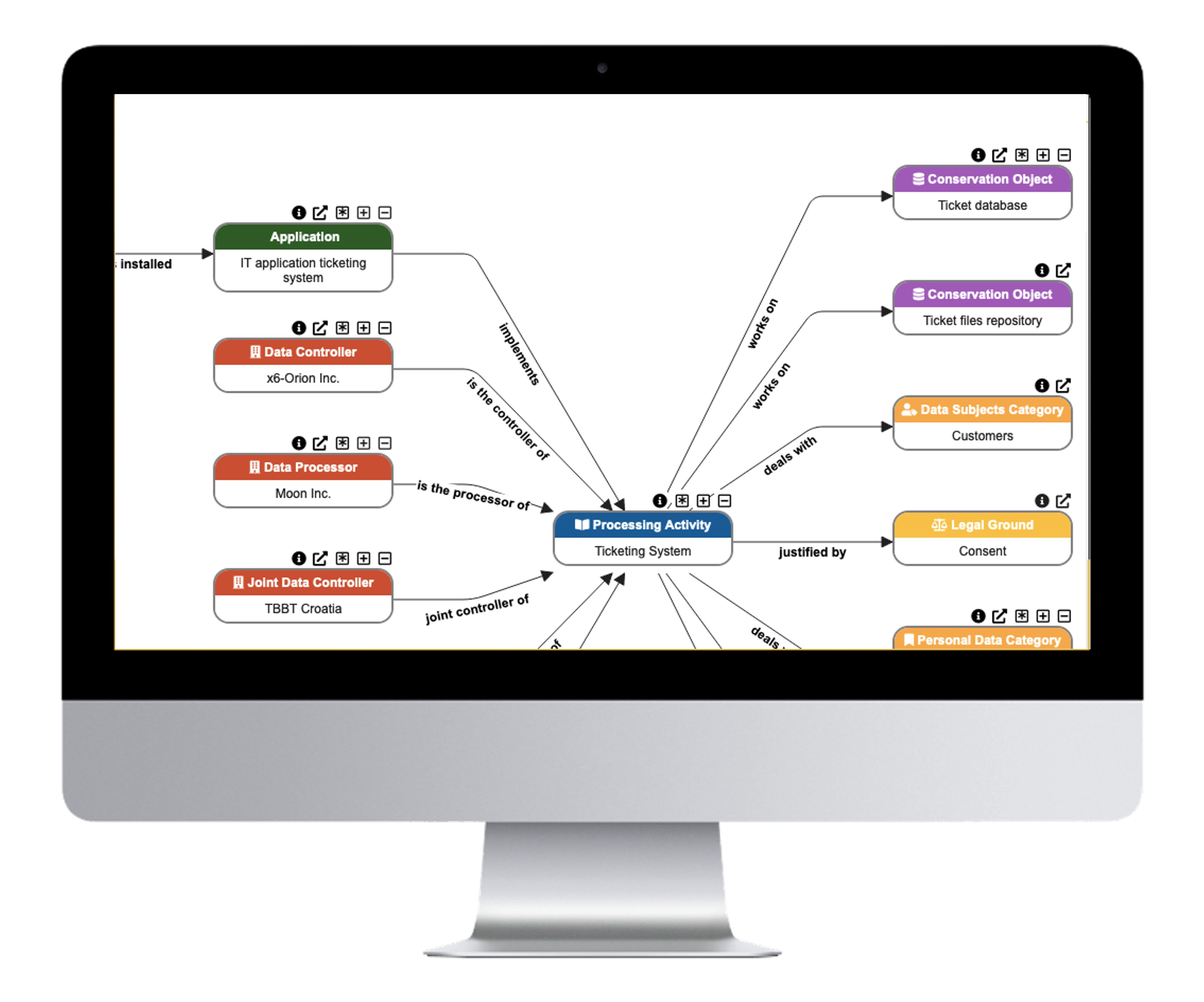

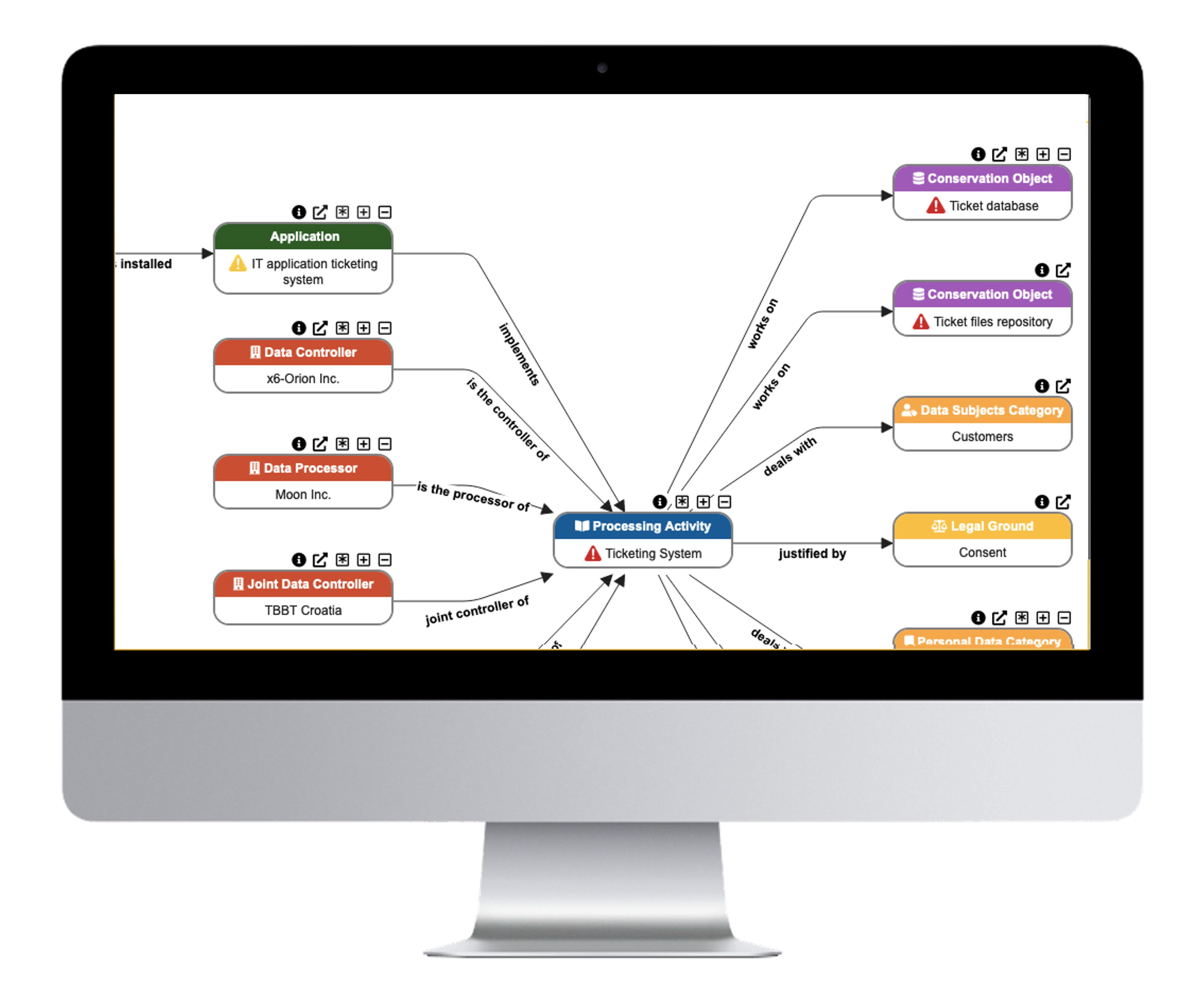

Toutes les entités liées aux données personnelles doivent être visualisées sous forme de carte interactive. Les relations entre les données permettent d'obtenir des vues globales ou spécifiques d’une entité. Ceci permet de modéliser la structure organisationnelle, les partenaires externes, les utilisateurs et les sites.

Définir des stratégies, des registres et des rapports

- Registre de Traitement des Données Personnelles

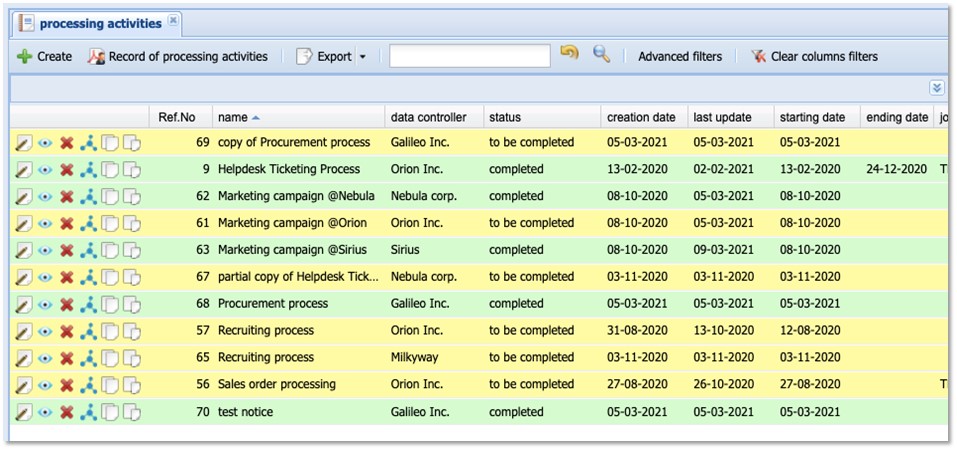

Records Of Processing Activities – ROPIl s'agit d'un inventaire permettant de recenser la liste du traitement des données ou des campagnes d'utilisation des données personnelles. Il permet d'avoir une vue d'ensemble de ce que vous faites avec les données personnelles concernées. Il est obligatoire conformément à l'article 30 du RGPD. Il doit être mis à jour régulièrement.

Des solutions telles que Primeur Data Privacy fournissent un modèle personnalisé qui permet d'avoir des enregistrements des activités de traitements toujours à jour.

ROP listé dans PRIMEUR Data Privacy®

- Lister les sous-traitants

Data ProcessorsLe responsable du traitement (Data Controller) détermine la finalité et les moyens du traitement des données personnelles. Cela peut être une personne morale, une entreprise ou un organisme qui décide pourquoi et comment les données personnelles devraient être traitées.

Le « sous-traitant » (Data Processors) est le prestataire qui traite les données personnelles pour le compte du « Responsable du traitement ». Il est important d'enregistrer la liste des sous-traitants, leurs responsabilités, leurs actions et leurs obligations de rendre compte des traitements de données.

- Fixer la période de rétention des données

Data Retention PoliciesCela permet de designer quelles données personnelles doivent être stockées ou archivées, dans quel endroit et pendant combien de temps exactement. Au-delà de cette période, elles peuvent être supprimées ou déplacées en tant qu'historiques vers un stockage secondaire ou tertiaire.

- Masquer les données

Data MaskingC’est l'occultation des champs et valeurs, en particulier pour des données sensibles. Obtention avec caractères sans valeur et sans rapport aux données originales.

Cela permet d’anonymiser les données en facilitant leurs traitements tout en préservant leurs confidentialités. Il est nécessaire de créer des algorithmes de masquage flexibles afin de répondre parfaitement aux exigences spécifiques.

Gérer

Dès lors que le système est mis en place, il est important de le maintenir et de le gérer.

- Gestion des consentements

Permet d'organiser le consentement de la personne concernée et de gérer efficacement le cycle de vie. Les solutions comme Primeur Data Privacy est compatible avec les plateformes de gestion des consentements les plus populaires.

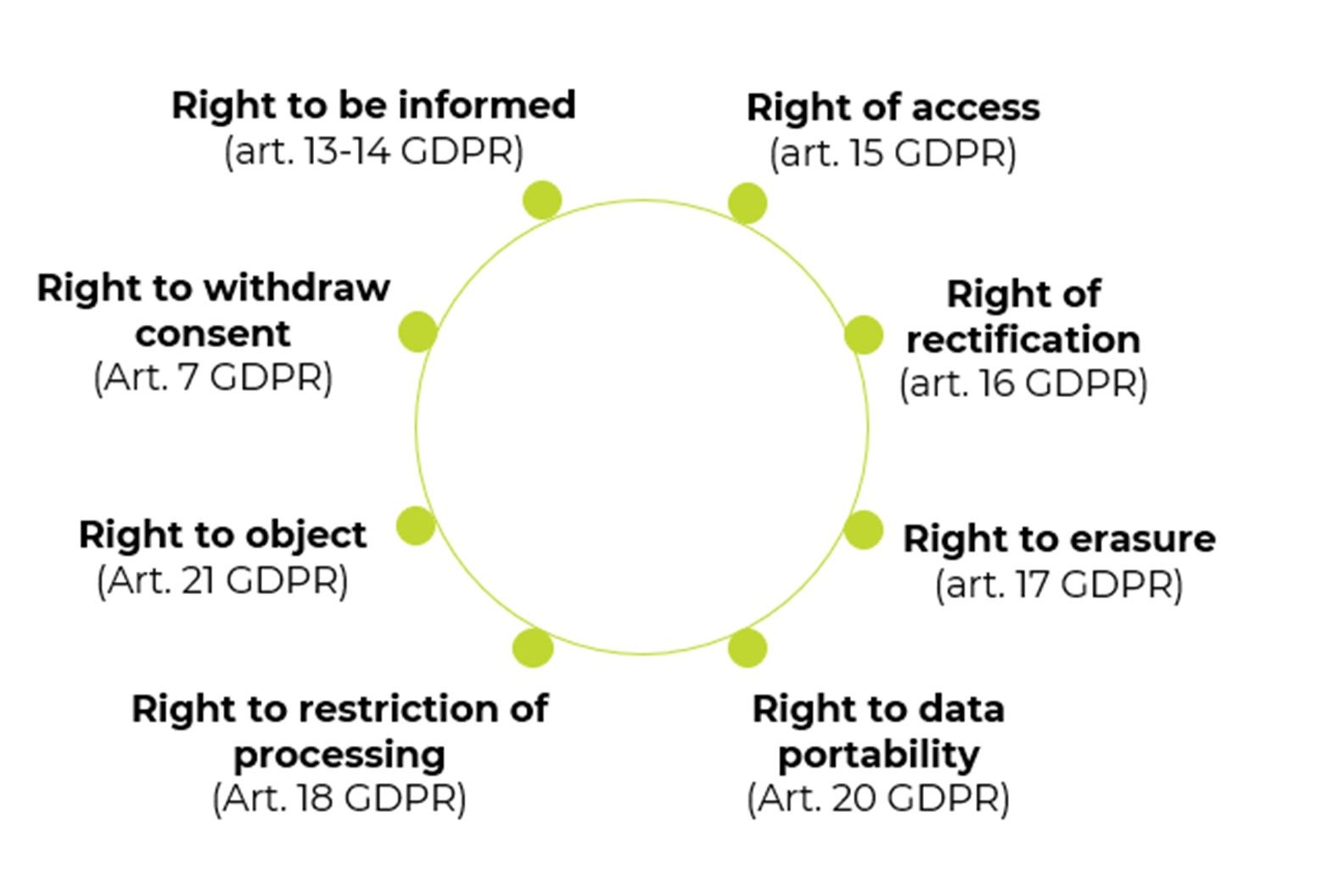

- Gestion des droits des personnes concernées Data subject Rights Management

Il est impératif d'identifier les données personnelles, des personnes concernées (Data subjects), dispersées dans l'ensemble de l'organisation. Il est impératif de répondre aux demandes de modification ou suppression dans les délais impartis. La RGPD protège les personnes concernées en proposant plusieurs droits d’accès, dont la modification ou la suppression des données personnelles.

- Gestion des violations de données

Data Breach ManagementLes violations de données, si elles se produisent, doivent être enregistrées et suivies dans leurs cycles de vie jusqu'à ce qu'elles soient totalement « résolues ». Les violations de données doivent être immédiatement identifiables sur des cartes interactives.

PRIMEUR Data Privacy®

Nous collaborons avec l'éditeur PRIMEUR qui propose l'outil Data Privacy®, une solution entièrement développée et conçue afin de répondre aux besoins des délégués à la protection des données (DPO) et des responsables de traitement de données.

La solution testée et proposée par Data3V afin d'exploiter le potentiel de vos données en toute sérénité et conformité à la RGPD.